2023年5月19日消息:近年来,伴随着大数据的迅猛发展及ChatGPT等生成式AI的发展,数字化技术的持续升级为我们带来诸多便利,同时也引发了”数据满天飞“,数据安全隐患加剧,数据安全事件频发。跨国企业在中国本地化发展,建立符合中国数据安全法规的数据安全体系是重要的、必要的本地化策略之一,IBM数据本地化方案,可以帮助跨国企业实现端到端的数据安全。

国外某知名社交平台5000万用户的个人资料泄露、国外某搜索引擎平台滥用个人信息定制广告、国内某出行平台违法手段收集用户信息等一系列事件的发生,给社会、个人带来巨大的安全影响,也给相关企业造成高达数十亿美元的经济损失。

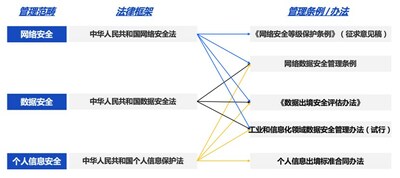

数据安全日益成为公众关注的议题,国家也在法律层面不断完善,从而推进数据安全管理。自2016年以来,中国政府以《网络安全法》、《数据安全法》、《个人信息保护法》等数据立法为基础,陆续出台了《数据出境安全评估办法》、《网络数据安全管理条例(征求意见稿) 》、《工业和信息化领域数据安全管理办法(试行) 》等配套管理条例与管理办法。

IBM帮助跨国企业建立端到端数据安全管理体系

近年来,IBM帮助多个跨国公司在中国建立数据本地化安全管理体系与技术体系,打造符合本土要求的数据团队,规避数据安全管控风险,快速实现数据本地化建设。基于多年来在数据安全建设领域的经验积累,IBM建议跨国公司在中国境内进行数据本地化工作时,应从如下四步开展相关工作:

1、 安全评估、疏而不漏

数据安全评估包括数据安全管理评估和数据安全技术评估,其中数据安全管理评估包括数据安全管理组织、数据安全的相关制度流程、全体员工数据安全意识评估等,数据安全技术评估包括数据分布、安全架构、数据安全防护等,评估的数据范围不仅包括存放在数据库中的业务数据、分析数据等,还包括纸质文件、图像等。IBM建议数据安全评估应在数据采集、数据传输、数据存储、数据处理、数据交换、数据销毁等数据全生命周期过程进行全面分析,做到疏而不漏,最终给出全面的、真实的数据安全评估,为后续的数据安全工作提供依据。

2、建章立制,规范管理

建立有效的安全组织与保障体系是至关重要的。首先要设立数据安全管理组织,理清权属。数据安全管理中合理的组织设计、可落地执行的政策制度是数据安全管理工作是否成功的基础。数据安全管理组织建议划分为三个层次,其中决策层由公司的高级管理者担任,负责数据安全的重大决策、数据安全组织的设立、核心人员的设置等;管理层主要负责推动公司各部门数据安全工作的开展,协调各方利益;执行层主要执行各项具体的数据安全管理工作。借助于数据安全三层管理架构,使数据安全工作自上而下、协调的运转起来,最终达到数据安全管理的目的。其次是建立健全安全管理制度、流程、办法、模板等体系,监管数据安全策略的落地执行情况,督促数据安全管理和技术问题的整改,保障数据安全工作有效开展。

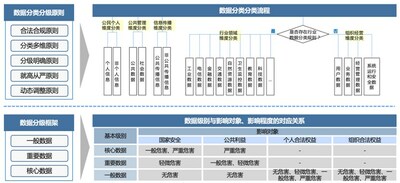

3、分类分级、制定策略

数据分类分级是数据合规最核心的问题,数据分类分级是数据安全管理的前提。只有对数据进行有效分类分级,针对不同数据制定不同的安全与共享策略,才能避免数据安全管控”一刀切“的控制方式,在数据安全管理上采用更加精细的措施,使数据在共享使用和安全使用之间获得平衡。数据分类是依照数据的来源、内容和用途对数据进行分类,数据分级是按照数据的价值、内容的敏感程度、影响和分发范围不同对数据进行敏感级别划分。数据分类和分级是先后关系,先分类再分级,分类更多从业务角度,分级更多从安全角度出发,分类是横向,分级是纵深。

4、落地执行、持续提升

数据安全的落地包括组织的设立、政策的落实、数据全生命周期的安全策略执行。由于企业的业务需求随着市场环境不断变化,因此数据安全管理的策略及技术手段也在不断升级,数据安全能力建设不是一劳永逸、一蹴而就的。借助IBM数据安全技术,紧密结合AI算法,主动监测敏感,实现数据安全闭环管理能力,从而真正实现数据全生命周期安全。

IBM在数据本地化与数据安全领域的成功实践

IBM通过为企业客户提供数据安全现状分析、数据安全风险识别、数据安全管理体系设计与技术体系设计、数据安全方案实施落地等端到端的安全服务,帮助客户实现合法合规可知、分类分级可识、使用流程可控、数据风险可察、管控提升可见五大目标。

以某跨国消费品公司在中国开展数据本地化为例,IBM从数据安全管理现状诊断出发,完成数据安全管理蓝图设计及实施路线规划,最终帮助客户建立了完善的数据安全管控体系,包括建立数据安全等级体系;设计数据安全监控规范、用户安全评分规范及安全应急预案,梳理业务和管理过程中涉及的业务数据,进行敏感数据识别及安全影响评估;建立数据安全分类分级管理体系,相关制度规范、应急流程,确保数据安全”可知”、”可识”、”可控”、”可察”、”可见”,实现端到端数据安全。